保護完整的SCADA系統

引言 近幾年,公用事業公司在進行他們的商務活動時,已經經歷了很多改變。增加收益和降低開支的壓力使他們把SCADA系統與商務網絡集成在一起進行流線型操作。互聯網的流行使用戶要求他們可以對自己的帳戶進行在線訪問,在線轉帳,進一步增加網絡的暴露程度。另外,公共事業公司已經通過使用互聯網使一些核心的商務操作,如故障的管理,更加便利。 2003年八月的大規模停電引起了公眾對于互聯網故障的關注。結果,北美電力可靠性委員會(NERC)生成了緊急行動標準1200,這個行動方案的目的就是保證所有的實體都要對北美的大規模電網系統做出反應,保護控制或是可能影響大規模電力系統的網絡資產。2004年,NECR發行了一個續集和標準1200保持控制區域和可靠性協調機構的強制性。在2005年第一季度,所有的控制區域和可靠性協調機構必須要完成和提交適當的區域自我診斷更新表格,來顯示他們與網絡安全標準的要求符合或是不符合度。 另外全球的恐怖主義,已經引起了公眾對于公共事業公司關鍵基礎設施和SCADA系統的關注。盡管公眾十分擔憂,但是公共事業公司也不會因此而拒絕集成SCADA和互聯網所帶來的好處。危險可能是真實存在的,但是,幸運的是,保護SCADA系統的方法相對也是比較容易的。 也許,來自公共事業公司的最大的危險就是來自他們缺乏對更加安全的保護的關注。許多國有或是私有的企業,控制著天然氣、能源、水等公共事業,但是卻從來沒有想過他們就是網絡襲擊的目標,現在他們必須要采取有效的措施來保證網絡的安全了。雖然很多公共事業公司為他們SCADA系統提供了風險評估機制,但是很多公司卻沒有。他們已經越來越依賴緊密聯系的數字信息系統,而沒有充分意識到網絡襲擊的潛在危害。 傳統意義上的SCADA系統是與其它系統隔離開的,他們在網絡上獨立操作。由于先前考慮到可能的攻擊,這樣看起來就為SCADA系統提供了所有必要的保護。具有這種有限訪問和很難破解密碼的通常是大型的專有系統,這樣,幾乎沒有人可以隨意進入其系統并進行攻擊。但是時過境遷,他們現在已經集成到公司的網絡系統當中,可以使他們的數據在網絡上共享,增加了工廠效率。所以,現在的情況是,目前的SCADA網路的安全性網絡的安全性。 保護你的SCADA網絡 保護SCADA網絡的第一步就是生成一個書面的安全原則,這是保護整個網絡的重要組成部分。沒有一個適當的安全原則,就是使該公司處于網絡攻擊的危險地位、造成季度損失、甚是會導致法律訴訟。一個安全原則是一個動態而非靜態的文件,它不是一旦生成永不更改的。管理團隊需要提出一個明確的、可理解的目的、目標、規則和正式的流程來定義整個計劃的地位和構架。 高級管理人員、IT部門、人力資源和一些合法的部門等這些關鍵的人員都應該包含在這個計劃當中。而且應該包含以下幾個關鍵因素: ● 原則所涉及到的相關人員的角色和責任 ● 允許的和不允許的行為和進程 ● 不遵從原則的后果 漏洞評估 準備一個書面的原則之前,要進行一個漏洞評估。漏洞評估的旨在明確兩點,一是與SCADA相關的IT構架的不同方面的潛在危險,二是這些不同構架的優先權。這通常以等級的形式表示出來,然后,這也排出了對安全的關注程度的優先權,以及不同漏洞區域的投資等級。 例如,在一個典型的SCADA系統中,一些關鍵詞和相關的等級如下: ● 操作員站的操作的有效性 ● 實時數據的準確性 ● 系統配置數據的保護 ● 與商業網絡的連接 ● 歷史數據的有效性 ● 臨時用戶站的有效性 一個漏洞評估系統執行時類似一個理解一個系統是如何構成的,威脅到系統的危險是如何生成的這樣一個確認漏洞和缺點的機制。 為了成功的運行一個漏洞評估機制,需要在物理上確認所有的網絡和計算機設備,需要用到的軟件和網絡路由器。在進行檢查之后,應該隨網絡構架生成一個清晰的結構圖。 進一步的安全方法 如前所述,SCADA系統以前是與其它網絡分開的,要進行攻擊,只有在物理上穿越此系統。隨著公司網絡在電子上連接到了互聯網或是無線技術,物理訪問對于網絡攻擊來說已經不需要了。其中一個解決方法就是隔離SCADA網絡,但是對于預算思想的操作來說,這不是一個實用的方法。這還會需要在遠程地點的監控工廠和遠程終端單元。所以需要采用安全方法來保護網絡,一些常見的方法可以應用與本質上屬于所有的SCADA的網絡,例如那些以WAN形式出現的網絡,或是又基于互聯網訪問要求的網絡。核心的因素包括: ● 網絡設計 ● 防火墻 ● 虛擬專用網絡 ● 隔離區 網絡設計——盡量保持簡潔 簡單的網絡比比較復雜的、相互連接的網絡危險要少。要保持網絡的簡潔性,更重要的是,從一開始就要有良好的構架。 確保一個安全的網絡的關鍵因素就是控制接觸點的數目。接觸點應該盡可能的少。雖然防火墻可以保護來自互聯網的訪問,但是很多現行的控制系統擁有自己的調制解調器,允許用戶在遠程訪問系統進行調試。這些調制解調器往往直接與子站的控制器相連。如果確實需要訪問點,應該是一個具有密碼保護的單點,使得用戶的登錄行為可以成功。 防火墻 防火墻是裝在網關服務器上,保護專有網絡計算機資源的免受外部用戶攻擊的一套安全程序。防火墻與路由程序緊密配合工作,它可以檢查每個網絡信息包,判斷是否允許它傳遞到目的地。防火墻還會包含一個代理服務器或是與其工作,這就可以使網絡要求可以代表工作站用戶。防火墻通常安裝在特別設計的計算機上,與網絡的其它部分分開,所以,任何引入的信息都不可能直接進入網絡資源。 在信息包交換的網絡中,例如,互聯網,路由器是判斷一個網絡點是否是信息包的目的地的設備或是軟件。路由器最少連接到兩個網絡上,基于對它所連接的網絡,以及他對網絡現狀的理解,來判斷每個信息包的傳送路徑。路由器安裝在網關上(兩個網絡的交匯處),包含互聯網上的每個點。路由器通常看作網絡交換機的一部分。 在公司網絡和互聯網上使用安全放火墻十分重要。作為公司網絡信息出入的單點,防火墻可以很好的被監控和保護。使用至少一臺防火墻和路由器把公司網絡和不屬于本公司的網絡隔離開十分必要。 在更大的站點,需要保護控制系統免受SCADA網絡內部的攻擊。在公司網絡和SCADA系統之間使用防火墻可以達到這個目的,并且也高度建議使用防火墻。 虛擬專有網絡(VPN) 現在更加復雜的網絡所面臨的一個主要的安全問題之一就是遠程訪問。VPN是一個連接到遠程SCADA網絡的安全方法。使用VPN,所有的數據在一定程度上是保密的,只對有限的人群開放,例如供應商公司的員工。VPN是一個使用公用電纜把點連接起來的網絡。例如,有一些系統允許使用互聯網作為傳輸數據的媒質來生成網絡。這些系統使用密碼技術和安全方法來保證只有授權用戶才可以訪問網絡,并保證數據不被干擾。基于現存的網絡構架,使用一體化的數據密碼和隧道技術,VPN提供了一個高水平的數據安全等級。一個典型的VPN服務器或者是作為防火墻的一部分或是作為一個獨立的設備安裝,外部人員進入SCADA網絡之前要進行驗證。 IP安全(IPsec) IP安全是互聯網工程任務組為了支持IP層安全的信息包交換而開發的一套協議。VPN已經廣泛的應用了IPsec。 IPsec可以在一個網絡范圍內使用,提供計算機等級的認證和數據加密。IPsec可以被用來把使用高度安全的L2TP/IPsec的遠程網絡生成連接。 IPsec支持兩種加密模式:transport和tunnel。Transport加密只對每個信息包的一部分(有效載荷)進行加密,不涉及報頭部分。更加安全的tunnel模式可以同時對報頭和有效載荷進行加密。在接收方,IPsec兼容設備為每個信息包解碼。 為了IPsec有效工作,發送和接收方應該共享相同的公鑰。這通過ISAKMP/Oakley(安全聯盟和密鑰交換協議),這就允許接收者可以得到公鑰,并對發送者進行數字驗證。 在網絡硬件,如路由器、交換機和網關的選擇階段,考慮到設備要支持IPsec來支持安全VPN連接的能力十分重要。 隔離區 隔離區是在信任區域(SCADA網絡)和公司網絡或互聯網之間的緩沖區域,通過額外的防火墻和路由器分離開,為地址網絡攻擊提供了額外的安全層。使DMZ已經成為把商務網絡和SCADA網絡分離開的越來越普遍的方法,是一種強烈建議使用的安全方法。 網絡和操作環境的安全 在處理SCADA構架時,需要明白在與SCAD

提交

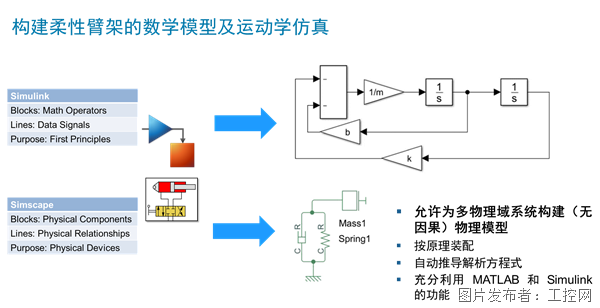

超越傳統直覺,MATLAB/Simulink助力重型機械的智能化轉型

新大陸自動識別精彩亮相2024華南國際工業博覽會

派拓網絡被Forrester評為XDR領域領導者

智能工控,存儲強基 | 海康威視帶來精彩主題演講

展會|Lubeworks路博流體供料系統精彩亮相AMTS展會

投訴建議

投訴建議